Teklif Talebi Yönetilen Siber İstihbarat Hizmetleri

Acme Şirketler Grubu için kapsamlı siber tehdit istihbaratı ve proaktif güvenlik çözümleri

Ana Gereksinimler

- Proaktif Tehdit Tespiti

- Risk Azaltma Stratejileri

- Mevcut Altyapı Entegrasyonu

- NIST CSF Uyumluluğu

Yönetici Özeti

Bu Teklif Talebi (RFP) belgesi, Acme Şirketler Grubu için Yönetilen Siber İstihbarat Hizmetleri temin etmek amacıyla hazırlanmıştır. Çok sektörlü faaliyet gösteren bir şirketler grubu olarak, gelişen siber tehditlere karşı proaktif bir savunma stratejisi benimsemeyi hedeflemekteyiz. Bu kapsamlı RFP, hizmet kapsamı, teknik gereksinimler, güvenlik standartları ve değerlendirme kriterlerini detaylandırmaktadır.

1. Giriş ve Arka Plan

1.1 RFP'nin Amacı

Bu Teklif Talebi (RFP) belgesinin amacı, Acme Şirketler Grubu için Yönetilen Siber İstihbarat Hizmetleri sağlayacak nitelikli ve deneyimli bir hizmet sağlayıcısı seçmektir. Bu RFP, potansiyel teklif verenlerden, hizmetlerin kapsamı, metodolojisi, teknik yetenekleri, güvenlik önlemleri, ticari şartları ve deneyimleri hakkında ayrıntılı bilgi talep etmektedir.

Teklifler, belirlenen gereksinimleri karşılama düzeylerine ve Acme Şirketler Grubu'nun stratejik hedeflerine en uygun maliyetli ve etkin çözümü sunma yeteneklerine göre değerlendirilecektir. Bu süreç, şeffaflık, adillik ve rekabetçilik ilkeleri çerçevesinde yürütülecektir.

1.2 Acme Şirketler Grubu'na Genel Bakış

Acme Şirketler Grubu, çeşitli sektörlerde faaliyet gösteren önde gelen ve çeşitlendirilmiş bir şirketler topluluğudur. Bir "Şirketler Grubu" olması, muhtemelen farklı endüstrileri kapsayan (finans, imalat, enerji, perakende veya teknoloji gibi) çoklu iştirakler ve iş birimlerine sahip bir holding yapısını ima eder.

Bu çeşitlendirilmiş yapı, Grubun dijital ayak izinin geniş ve çeşitli olduğu, çok çeşitli BT altyapıları, operasyonel teknolojiler (OT) ve veri türlerini kapsadığı anlamına gelir. Grubun büyüklüğü ve kapsamı, fikri mülkiyet, finansal bilgiler ve müşteri verileri de dahil olmak üzere önemli miktarda hassas veri bulundurduğunu gösterir.

1.3 Yönetilen Siber İstihbarat Hizmetinin Amaçları

Proaktif Tehdit Tespiti

Mevcut ve gelişmekte olan siber tehditlerin zamanında tespiti ve analizi

Risk Azaltma

Eyleme dönüştürülebilir önerilerle saldırı savunmasızlığını azaltma

Bilgiye Dayalı Karar Alma

Stratejik kararlar için güncel ve bağlamsal tehdit istihbaratı

Olay Müdahale

Siber saldırıların hızlı tespiti ve bertarafı için kritik destek

2. Hizmet Kapsamı ve Beklentiler

2.1 Çekirdek Hizmet Gereksinimleri

Teklif verenler, aşağıdaki temel hizmet gereksinimlerini karşılayacak çözümler sunmalıdır:

Tehdit İstihbaratı Toplama

Açık, kapalı ve karanlık web kaynakları dahil çok çeşitli kaynaklardan veri toplama

Tehdit Analizi

Ham istihbaratın analizi ve Grubun risk profiline göre bağlamsallaştırılması

Güvenlik Açığı İstihbaratı

BT ve OT ortamlarındaki yeni ve mevcut güvenlik açıklarının izlenmesi

Hedefli Saldırı İstihbaratı

Gruba yönelik APT'ler ve hedefli saldırı kampanyaları hakkında özel istihbarat

Kimlik Avı İzleme

Marka, çalışan veya müşteri hedefli kimlik avı ve dolandırıcılık girişimlerinin izlenmesi

Dark Web İzleme

Sızdırılmış veri, kimlik bilgileri ve hedef tartışmalarının dark web'de izlenmesi

2.2 Beklenen Teslimler

Aylık Raporlar

Genel tehdit ortamı, yeni tehditler ve sektörel eğilimler hakkında kapsamlı analiz

Haftalık Özetler

Kritik güncellemeler, yeni güvenlik açıkları ve acil tehditler hakkında özet bilgiler

Talep Üzerine Analiz

Belirli tehditler veya olaylar hakkında derinlemesine analiz raporları

2.3 Performans Beklentileri ve SLA'lar

Hizmet Seviyesi Sözleşmeleri (SLA)

Zamanlama SLA'ları

- • Kritik tehdit bildirim süreleri

- • Rapor teslim zamanlamaları

- • Yanıt süreleri

Kalite SLA'ları

- • Hizmet erişilebilirliği (%99,9)

- • İstihbarat doğruluğu

- • Eyleme dönüştürülebilirlik

3. Teknik ve Operasyonel Gereksinimler

3.1 Tehdit İstihbaratı Yetenekleri

Tehdit İstihbaratı Yetenekleri ve İş Akışı

Çok Kaynaklı] --> B[Analiz ve

İşleme] B --> C[Bağlamsallaştırma

Risk Profiline Göre] C --> D[Tehdit

Türleri] D --> E[Eyleme Dönüştürülebilir

İstihbarat] E --> F[Entegrasyon

Mevcut Sistemlere] A1[OSINT

Açık Kaynak] --> A A2[Kapalı Kaynak

Ticari Veri] --> A A3[Dark Web

İzleme] --> A B1[Makine Öğrenmesi] --> B B2[Yapay Zeka] --> B B3[İstatistiksel Analiz] --> B D1[Malware/Ransomware] --> D D2[Phishing/DDoS] --> D D3[APT/Zero-Day] --> D F1[SIEM Entegrasyonu] --> F F2[Güvenlik Duvarı Kuralları] --> F F3[EDR/EPP Platformları] --> F style A fill:#dbeafe,stroke:#1d4ed8,stroke-width:2px,color:#1e3a8a style E fill:#dcfce7,stroke:#16a34a,stroke-width:2px,color:#14532d style F fill:#fef3c7,stroke:#d97706,stroke-width:2px,color:#92400e style A1 fill:#e0f2fe,stroke:#0277bd,stroke-width:1px,color:#01579b style A2 fill:#e0f2fe,stroke:#0277bd,stroke-width:1px,color:#01579b style A3 fill:#e0f2fe,stroke:#0277bd,stroke-width:1px,color:#01579b style D1 fill:#fce7f3,stroke:#be185d,stroke-width:1px,color:#831843 style D2 fill:#fce7f3,stroke:#be185d,stroke-width:1px,color:#831843 style D3 fill:#fce7f3,stroke:#be185d,stroke-width:1px,color:#831843

Tehdit istihbaratı yetenekleri ve entegrasyon iş akışı. Grafiği yakınlaştırmak ve sürüklemek için kontrolleri kullanın.

Çok Kaynaklı Veri Toplama

OSINT, ticari kaynaklar, kapalı kaynaklar ve dark web dahil çeşitli istihbarat kaynaklarına erişim

Analitik Yöntemler

Makine öğrenmesi, yapay zeka, istatistiksel analiz ve tehdit modelleme kullanımı

Bağlamsallaştırma

İstihbaratın iş süreçleri, teknoloji yığını ve sektörel risklerle ilişkilendirilmesi

Eyleme Dönüştürülebilirlik

Somut eylemlere dönüştürülebilen istihbarat sağlama yeteneği

3.2 Teknoloji ve Altyapı

Platform Gereksinimleri

- • Ölçeklenebilir ve sağlam platform

- • Yüksek kullanılabilirlik ve felaket kurtarma

- • Büyük hacimli veri işleme kapasitesi

- • Güvenli veri işleme ve depolama

Entegrasyon Yetenekleri

- • API'ler ve standart protokoller (STIX/TAXII)

- • SIEM, güvenlik duvarları, EPP/EDR entegrasyonu

- • Otomasyon yetenekleri

- • Sürekli izleme ve güncelleme

3.3 Operasyonel Süreçler ve Raporlama

İstihbarat Döngüsü

Planlama, toplama, işleme, analiz, yayma ve geri bildirim aşamaları

Kalite Güvence

Doğruluk, güvenilirlik ve zamanlılık için kalite güvence süreçleri

İletişim

Düzenli iletişim, işbirliği ve bilgi paylaşımı

4. Güvenlik ve Uyumluluk Gereksinimleri

4.1 Güvenlik Standartlarına Uyum (NIST CSF)

NIST Siber Güvenlik Çerçevesi (CSF) Uyumluluğu

Acme Şirketler Grubu, sağlam siber güvenlik uygulamalarına büyük önem vermekte ve Yönetilen Siber İstihbarat Hizmeti sağlayıcısının uluslararası kabul görmüş güvenlik standartlarına uymasını beklemektedir. Ulusal Standartlar ve Teknoloji Enstitüsü (NIST) Siber Güvenlik Çerçevesi (CSF), özellikle ilgi duyulan bir çerçevedir.

Tanımla (Identify) İşlevi

Koruma ve Tespit

4.2 Veri Güvenliği ve Gizlilik

Veri Koruma Önlemleri

- Veri sınıflandırması ve uygun işleme prosedürleri

- Hareket halinde ve hareketsiz veri şifreleme

- Sıkı erişim kontrolleri (en az ayrıcalık ilkesi)

- Veri saklama ve imha politikaları

Gizlilik Uyumluluğu

- GDPR uyumluluğu

- KVKK uyumluluğu

- Veri sızıntısı önleme (DLP) önlemleri

- Denetim izleri ve izleme

4.3 Alt Yüklenici Güvenlik Gereksinimleri

Alt Yüklenici Kullanımı İçin Katı Kurallar

Siber istihbarat hizmetlerinin kritik doğası ve dahil olan verilerin hassasiyeti göz önüne alındığında, Acme Şirketler Grubu, hizmet sağlayıcısı tarafından alt yüklenicilerin kullanımı konusunda katı kontroller ve şeffaflık talep etmektedir.

Şeffaflık Gereksinimleri

- • Alt yüklenici kullanımının açık bildirimi

- • Hizmet kapsamının tanımı

- • Coğrafi konum(lar)ın belirtilmesi

- • Kullanım gerekçesi

Sorumluluk ve Uyum

- • Ana sağlayıcının tam sorumluluğu

- • En az bir aylık bildirim süresi

- • Güvenlik sertifikalarının doğrulanması

- • Olay müdahale entegrasyonu

5. Ticari ve Yasal Şartlar

5.1 Sözleşme Gereksinimleri

Sözleşme Yapısı

- • Hizmet kapsamının net tanımı

- • Hizmet süresi ve uzatma seçenekleri

- • Fiyatlandırma ve ödeme koşulları

- • SLA'lar ve yaptırımlar

- • Gizlilik ve veri koruma

Yasal Hükümler

- • Fikri mülkiyet hakları

- • Sorumluluk sınırlamaları

- • Karşılıklı tazminat

- • Fesih koşulları

- • Uyuşmazlık çözümü

5.2 Fiyatlandırma Yapısı ve Ödeme Koşulları

Şeffaf Fiyatlandırma Beklentisi

Teklif verenler, aşağıdakileri içeren şeffaf ve ayrıntılı bir fiyatlandırma yapısı sunmalıdır:

Sabit Maliyetler

- • Aylık/üç aylık ücretler

- • Kurulum maliyetleri

- • Entegrasyon maliyetleri

Değişken Maliyetler

- • Kullanıma bağlı maliyetler

- • Ek hizmetler

- • Talep üzerine analiz

Diğer Maliyetler

- • Vergi dökümü

- • Ödeme koşulları

- • Fiyat artış mekanizması

5.3 Sorumluluk ve Tazminat

Risk Paylaşımı ve Koruma

Sorumluluk Sınırlamaları

- • Her bir tarafın toplam sorumluluğunun sınırlandırılması

- • Dolaylı zararların hariç tutulması

- • Cezai zararların hariç tutulması

Tazminat Yükümlülükleri

- • Hizmet sağlayıcının tazminat yükümlülüğü

- • Acme Şirketler Grubu'nun tazminat yükümlülüğü

- • Tazminat kapsamı ve limitleri

6. Tedarikçi Nitelikleri ve Deneyim

6.1 Şirket Profili ve İstikrar

Şirket Bilgileri

Şirket Tarihçesi

Kuruluş, büyüme geçmişi ve mevcut mülkiyet yapısı

Finansal Sağlamlık

Son üç yıla ait mali tablolar veya finansal istikrar kanıtı

Küresel Varlık

Personel sayısı, ofis lokasyonları ve coğrafi kapsam

Tanınırlık ve Sertifikalar

Müşteri Tabanı

Hizmet verilen sektörler ve müşteri sayısı hakkında genel bilgiler

Ödüller ve Tanınırlık

Alınan önemli ödüller, sertifikalar veya endüstri tanınırlıkları

Endüstri Katılımı

Endüstri derneklerine üyelik ve aktif katılım

6.2 İlgili Deneyim ve Müşteri Referansları

Kanıtlanmış Deneyim Gereksinimleri

Benzer Projeler

Benzer büyüklükte ve karmaşıklıktaki kuruluşlara sağlanan yönetilen siber istihbarat hizmetleri

Sektör Deneyimi

Acme Şirketler Grubu'nun faaliyet gösterdiği veya benzeri sektörlerdeki deneyim

Referanslar

En az üç mevcut veya eski müşteriden iletişim bilgileri dahil referanslar

6.3 Ekip Uzmanlığı ve Sertifikalar

Anahtar Personel

- • Projede yer alacak anahtar personelin özgeçmişleri

- • Tehdit analistleri ve istihbarat uzmanları

- • Proje yöneticileri ve teknik liderler

- • Destek ve operasyon personeli

Sertifikalar ve Eğitim

- • İlgili siber güvenlik sertifikaları (CISSP, GCTI, CEH, OSCP)

- • Sürekli eğitim ve beceri geliştirme programları

- • İngilizce ve Türkçe iletişim becerileri

- • Endüstri eğitimleri ve seminer katılımları

7. Teklif Sunumu ve Değerlendirme Süreci

7.1 Teklif Formatı ve İçerik Gereksinimleri

Belge Yapısı

- • Kapak Mektubu: Şirket bilgileri ve teklif geçerlilik süresi

- • İdari Bölüm: Şirket profili, finansal bilgiler, referanslar

- • Teknik Bölüm: Hizmet metodolojisi, teknik yetenekler, operasyonel süreçler

- • Ticari Bölüm: Fiyatlandırma, ödeme koşulları, SLA teklifleri

Teknik Gereksinimler

- • Ekler: Sertifikalar, özgeçmişler, vaka çalışmaları

- • Sayfa Sınırı: Belirli bir sayfa sınırına uyum

- • Yazı Tipi: Okunabilir yazı tipi ve punto büyüklüğü (Arial 11 punto)

- • Dil: Türkçe veya İngilizce sunum

7.2 Değerlendirme Kriterleri ve Seçim Süreci

Teklif Değerlendirme Kriterleri

| Kriter | Ağırlık (%) | Açıklama |

|---|---|---|

| Teknik Yaklaşım ve Yetenekler | 30% | Önerilen hizmet metodolojisinin uygunluğu, tehdit istihbaratı yeteneklerinin kapsamı ve derinliği |

| Deneyim ve Referanslar | 25% | Benzer projelerde ve sektörlerde kanıtlanmış deneyim, müşteri referanslarından alınan geri bildirimler |

| Ekip Uzmanlığı ve Sertifikasyonları | 15% | Anahtar personelin nitelikleri, sertifikaları ve konuya hakimiyeti |

| Fiyatlandırma ve Ticari Şartlar | 20% | Fiyatlandırmanın rekabetçiliği ve şeffaflığı, ödeme koşullarının uygunluğu |

| Güvenlik ve Uyumluluk | 10% | Güvenlik standartlarına uyum, veri güvenliği ve gizlilik önlemleri |

Seçim Süreci Zaman Çizelgesi

Ön Değerlendirme

Tekliflerin eksiksizliği ve minimum gereksinimleri karşılama durumunun kontrolü

Teknik ve Ticari Değerlendirme

Her teklifin detaylı değerlendirilmesi

Sunumlar ve Görüşmeler

Kısa listeye alınan teklif verenlerden sunum yapmaları istenebilir

Referans Kontrolü

Seçilen adayların referanslarının doğrulanması

Nihai Değerlendirme ve Karar

Tüm bilgiler ışığında nihai değerlendirme ve başarılı teklifin seçilmesi

7.3 İletişim Bilgileri ve Son Teslim Tarihi

Önemli Tarihler ve İletişim

Teslim Bilgileri

- • Son Teslim Tarihi: [Tarih ve Saat Belirtilecek]

- • Teslim Yöntemi: PDF formatında elektronik posta

- • Fiziksel Kopya: Kabul edilmeyecektir

- • E-posta Adresi: [İlgili Kişi E-posta Adresi]

Soru ve Bilgi

- • Soru Son Tarihi: [Tarih Belirtilecek]

- • İletişim: [İlgili Kişi E-posta Adresi]

- • SSS Dokümanı: Tüm sorulara şeffaf yanıt

- • Güncellemeler: Tüm teklif verenlere dağıtılacak

8. Ekler

8.1 Terimler Sözlüğü

Bu RFP'de kullanılan teknik terimlerin ve kısaltmaların açıklamalarını içeren kapsamlı bir terimler sözlüğü sağlanacaktır.

Teknik Terimler

- APT: Gelişmiş Kalıcı Tehdit

- IoC: Uzlaşma Göstergeleri

- IOA: Saldırı Göstergeleri

- SIEM: Güvenlik Bilgisi ve Olay Yönetimi

- EDR: Uç Nokta Tespit ve Müdahale

Standartlar ve Çerçeveler

- NIST CSF: Siber Güvenlik Çerçevesi

- STIX/TAXII: Tehdit İstihbaratı Paylaşım Standartları

- ISO 27001: Bilgi Güvenliği Yönetim Sistemi

- GDPR: Genel Veri Koruma Yönetmeliği

- KVKK: Kişisel Verileri Koruma Kanunu

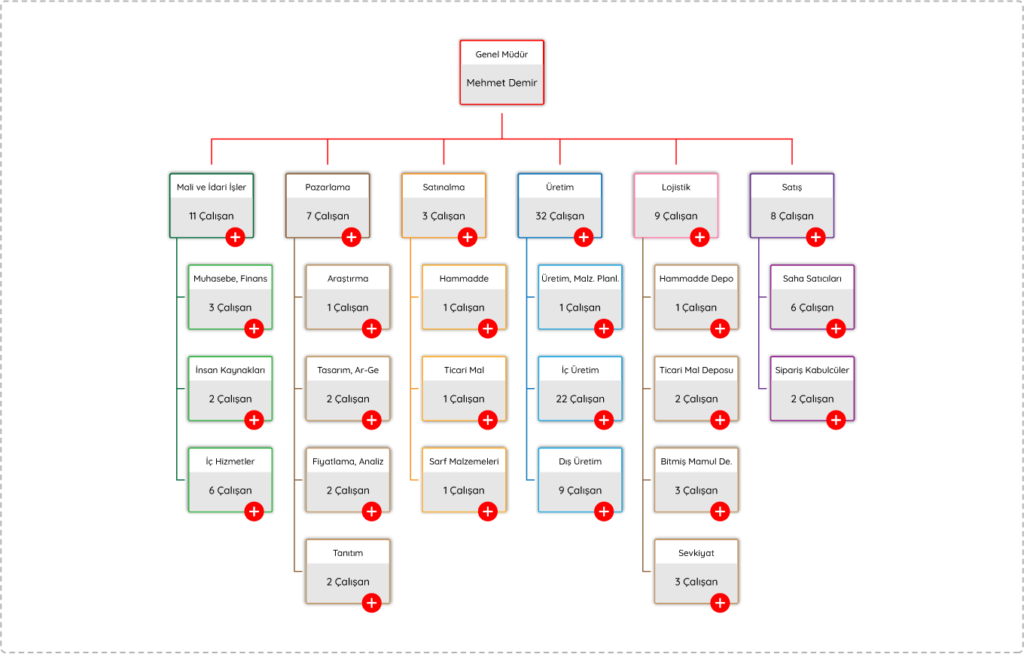

8.2 Acme Şirketler Grubu Organizasyon Şeması

Acme Şirketler Grubu'nun ilgili birimlerini ve raporlama yapılarını gösteren örnek bir organizasyon şeması sağlanacaktır. Bu şema, siber güvenlik ekibinin konumunu ve ilgili paydaşlarla olan ilişkilerini gösterecektir.

8.3 Mevcut Güvenlik Altyapısına Genel Bakış

Entegrasyon için gerekli olabilecek mevcut güvenlik altyapısının yüksek seviyeli bir dökümü sağlanacaktır. Bu genel bakış, teklif verenlerin entegrasyon yaklaşımlarını planlamalarına yardımcı olacaktır.

Güvenlik Sistemleri

SIEM, güvenlik duvarları, IPS/IDS

Uç Nokta Çözümleri

EPP/EDR, antivirüs, zararlı yazılım koruması

Ağ Güvenliği

Saldırı yüzeyi yönetimi, güvenlik açığı tarama

Sonuç

Acme Şirketler Grubu olarak, bu kapsamlı Teklif Talebi belgesiyle, şirketimizin kritik dijital varlıklarını korumak ve gelişen siber tehditlere karşı proaktif bir savunma stratejisi geliştirmek amacıyla Yönetilen Siber İstihbarat Hizmetleri sağlayacak nitelikli bir ortak aramaktayız.

Teklif verenlerden, bu belgede belirtilen tüm gereksinimleri dikkatlice incelemelerini ve Acme Şirketler Grubu'nun siber güvenlik ihtiyaçlarını en iyi şekilde karşılayacak kapsamlı çözümler sunmalarını beklemekteyiz. Değerlendirme sürecimiz şeffaf, adil ve rekabetçi ilkeler çerçevesinde yürütülecektir.